米国個別株をやっていると、グロース銘柄としてどうしてもIT系のSaaS企業が目に入ってきます。

今回は中でも、BtoB色が強いセキュリティ銘柄(NET/CRWD/DDOG/OKTA/PANW/SPLK/ZS)を中心に、彼らのビジネスを調べてみましょう。

Contents

米国セキュリティ銘柄のビジネス形態とは?

このブログでは普段あまり個別企業の話は取り上げないのですが、この記事を書こうと思ったきっかけはこちらのツイートをたまたま見かけたからでした。

ある程度専門的に企業ビジネスを見ている方であっても、確かにこのあたりのBtoBのIT、それも最先端のセキュリティ企業のビジネスを理解するのはなかなかに困難です。私はたまたま仕事でこのあたりのことを普通に扱うので、せっかくなのでこの理解を整理して記事にしてみようかなと思ったわけです。

というわけで、ここのツイートに出ているティッカーをそのままに、これらの企業のビジネスを簡単な図を交えながらざっと紹介してみます。対象は以下の7社です。

- NET:CLOUDFLARE

- CRWD:CROWDSTRIKE

- DDOG:DATADOG

- OKTA:OKTA

- PANW:paloalto NETWORKS

- SPLK:splunk

- ZS:zscaler

念のために断っておきますが、今回はできる限り同じようなイメージの中で各企業ビジネスの “位置づけ” や “活動フィールド” がイメージできることを優先して(やや強引に)解説します。そのため、ストレートに各企業の説明をする場合にはもう少し違った切り口もあると思うので、今回の説明が全てだとは思わないようにご留意ください。

ネットワークと登場人物

各社のビジネスを知る前に、少しだけ前準備をしましょう。

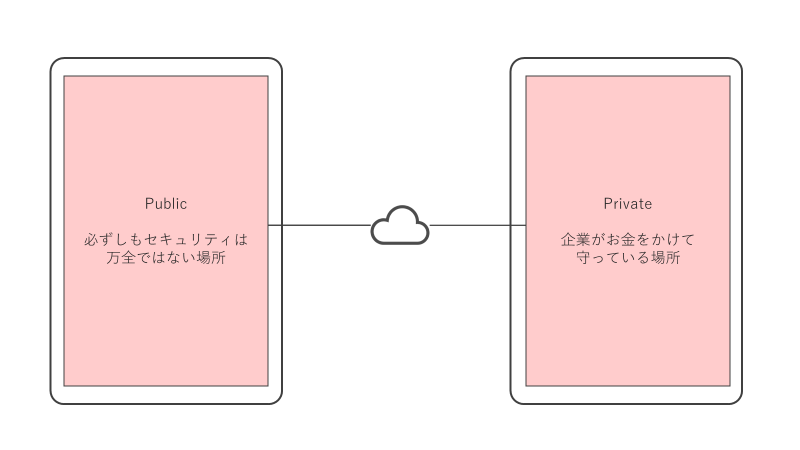

パブリックネットワークとプライベートネットワーク

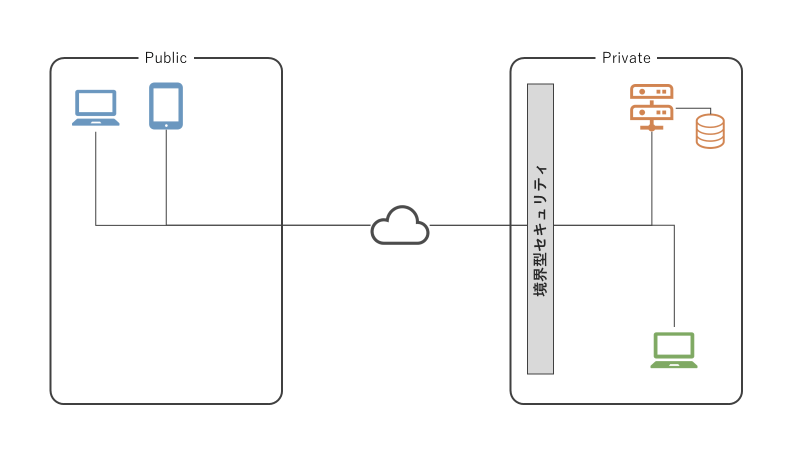

現代のビジネスはインターネットでつながっていますが、そのインターネットを介したネットワークを大別すると個人が自由に使っているパブリックネットワークと、企業が厳格に管理/防御しているプライベートネットワークがあります。

なので従来は「パブリックネットワークで仕事をするなんてとんでもない!」というように、個人情報の取り扱いはもちろん、仕事をする上では右側にいることが必須とされていました。

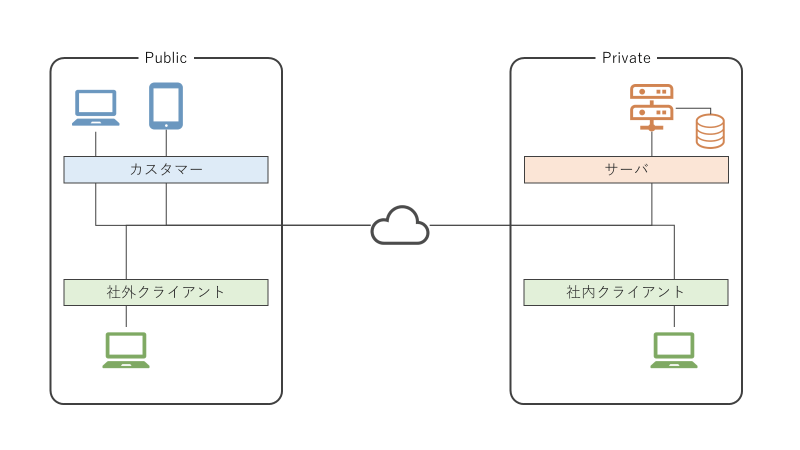

クライアントやサーバたち

そうしたパブリックネットワークとプライベートネットワークには、さらに大別して2種類ずつの登場人物がいます。

- カスタマー

- 一般ユーザのパソコンやスマートフォンなど、企業の顧客になる人たちのデバイス

- 社外クライアント

- リモートワークにより、プライベートネットワークを出て仕事をする人たちのデバイス

- サーバ

- 企業情報を預かり、カスタマーなどにITサービスを提供するデバイス

- 社内クライアント

- プライベートネットワーク内で仕事をする人たちのデバイス

というわけでさらに図を書き分けると、インターネットを介して2エリア4種類の登場人物が見えてきます。

それでは、この構成と登場人物を念頭に、各企業ビジネスを見ていきましょう。

ゼロトラスト・セキュリティという流れ

もう1つの前準備として、昨今IT業界でよく聞かれるようになった「ゼロトラスト・セキュリティ」という考え方に触れておきます。直訳で「無信頼・セキュリティ」ですが、これだけではなんのことかさっぱりですね。少し過去の考え方と対比させながら読み解きましょう。

境界型セキュリティという考え方

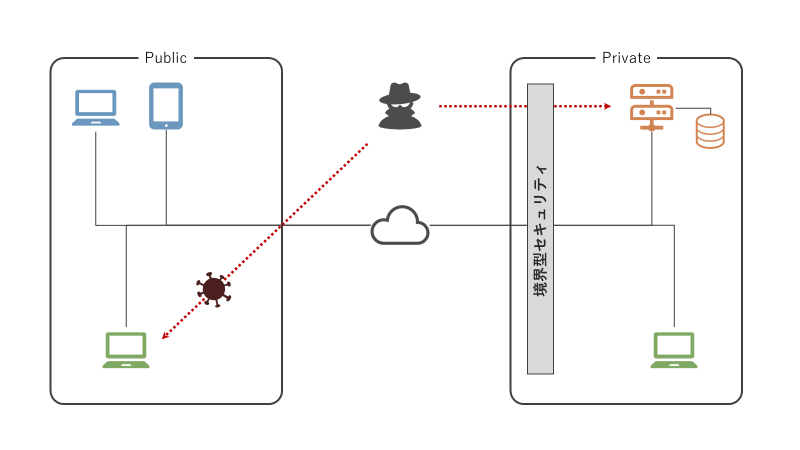

ゼロトラスト・セキュリティに対比される、従来の考え方といえば「境界型セキュリティ」がそれにあたります。

ここでいう境界が何かというと、

ということで、守るべきプライベートネットワークとインターネットを繋ぐ境目のことです。

確かに、危険なのは外側ですからここの部分を守っておけば、会社内の安全は保たれるように思います。こうした考えにより、「社内は安心」と思われていたのが従来のセキュリティでした。

このときのポイントとしては、まだリモートワークなどない時代のためパブリック側に会社のクライアント端末がいなかったことで、境界型のセキュリティの有効性がある程度担保されていたわけです。

攻撃の高度化/巧妙化とリモートワークの出現

そうした考えで、長らく企業セキュリティのコンセプトはこの境界型セキュリティにありました。

しかし、インターネットビジネスの巨大化とともに、それを攻撃するハッカーたちのメリットも大きくなり、こうした境界型セキュリティを突破する試みは日々高度化/巧妙化していくことになります。

そうした攻撃の中では、やはり時折セキュリティホールを突いて境界を突破するものも出てきてしまうほか、社外でリモートワークする無防備なクライアント端末を狙うことも可能になるなど、もはや「境界だけ守っていれば大丈夫!」な時代ではなくなってきました。

このようにして、「境界だけではだめだ」となった代わりに注目されるようになった考えが、「安全な場所なんてどこにもない(≒どこも信頼できない)」という意味でのゼロトラストの考え方です。

結局ゼロトラストって何?

と、ここまで読み進めてくると「境界型セキュリティからゼロトラストへ」の流れはなんとなく理解できたと思いますが、じゃあ具体的にゼロトラストってどういう対策なの?っていうのが次の疑問になると思われます。

改めて、ゼロトラストにつながる境界型セキュリティの問題点を振り返ると、「境界の内側は大体安全だと思っていたものがそうでもなくなってきた」というのが出発点になっています。

じゃあその出発点から何をすればよいかというと、その「どこも信頼できない」というゼロトラストを前提にした切り口であれば、いかなるものもゼロトラスト・セキュリティの打ち手として当てはまることになります。

したがって、基本的にはすべてのセキュリティ企業がゼロトラストビジネスを展開しうるわけなので、昨今では猫も杓子もゼロトラストという様相になっているわけですね。このあたりは、日本のシステム界隈がDXという名のもとになんでもありになっているのとほぼ同じです。

なので、ゼロトラストとは何か?と言われると、それ自体は単なる考え方に過ぎないので、今回のような企業ビジネスを見る場合に、その企業の打ち手が「何の脅威に対して」「どんな対策(ソリューション)を提案しているのか」を注意深く探っていく必要があります。

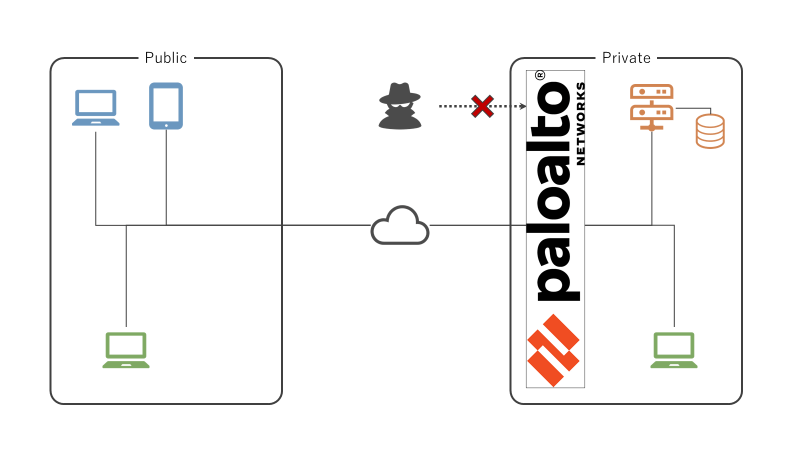

paloalto NETWORKS:次世代ファイアウォール

ではここからは各社のビジネスに入っていきましょう。まずはpaloalto NETWORKSから。paloalto NETWORKSのことを一言で言い表すなら、次世代ファイアウォールメーカーという表現になります。

先ほど、昨今の潮流として「境界型セキュリティの有効性が低下してきた」という話をしました。

しかし、境界型セキュリティはいわば家の鍵のようなものなので、普通のディスクシリンダーキーがピッキングされやすいからと言ってもう鍵はつけても意味がない、と言うのはおかしいですよね。

そこで、鍵業界におけるディンプルキーのように、ハッキング行為に対抗したより強固なファイアウォールを作ろうとしたのがpaloalto NETWORKSです。

paloalto NETWORKSのファイアウォールが次世代だとされるのは、従来のような「このIPからの通信はダメ」とか「このポートへの通信はダメ」とかいう一律な防御ではなく、「こういう通信内容ならOK」とかいうように、通信の中身までをチェックしようとしているところにあります。

当然ながら、こうした制御は処理量が多く、ルール管理も大変ではありますが、そのあたりを実用的なバランスに仕上げてきたのが主力製品のPAシリーズというわけです。

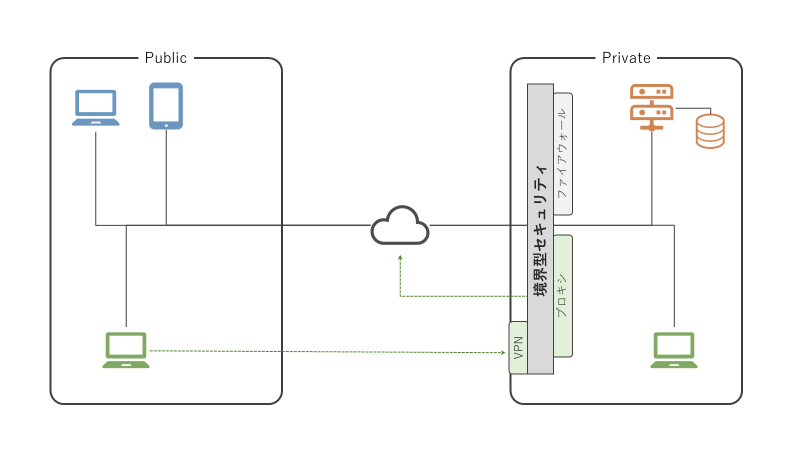

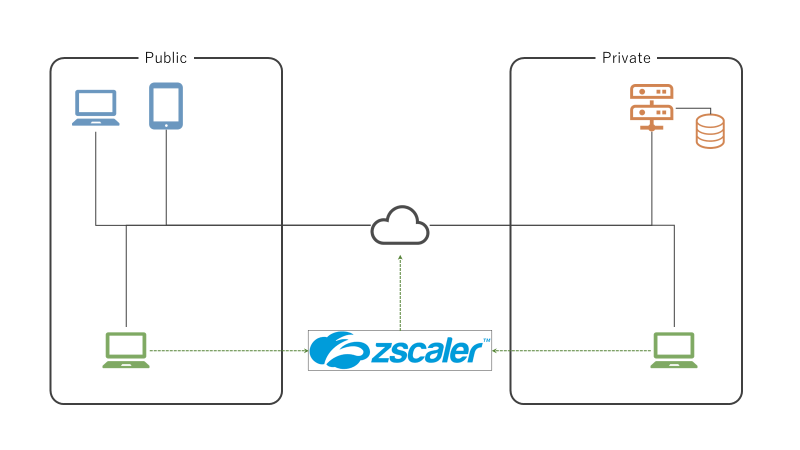

zscaler:クラウドプロキシ

続いてはzscalerです。

zscalerの提供するサービスはクラウドプロキシと呼ばれますが、以下のようなイメージでセキュリティを高めるものになっています。

プロキシの役割

まず、クラウドプロキシを説明する前に、従来型のプロキシを説明する必要がありますが、先ほどまで説明していた境界型セキュリティの構成要素はファイアウォールだけではなく、プロキシというインターネットアクセスを仲介する装置も含まれます。

プロキシの何がいいかというと、

インターネット側からはクライアント端末が直接見えず(プロキシサーバが接続しているように見える)、接続元が隠蔽される

事前にNG設定されたWebサイト等へのアクセスを一律に禁止したり、危険な通信がないかセキュリティスキャンを行うことができる

というように、社内クライアントからのアクセスに一定のルールを課し、一律に保護することがことができる点でした。まさに境界型として分かりやすい守り方ですね。

リモートワークとプロキシの両立

しかし、このプロキシを用いた境界型の保護も社内からのアクセスだからこそできた話で、リモートワークによって社外に存在するクライアントだとこうもいきません。

そこで多くの企業はどうしたかというと、「一回社内に入ってから、インターネットを含めた全通信をやってもらう」ことです。イメージとしては以下のようになります。

社外から安全に社内ネットワークに入る技術をVPN(Virtual Private Network)といいますが、見てわかる通り、なんか無駄そうですよね。

元々は「やむを得ず社外で働く一部社員のための例外経路」だったわけですが、リモートワークの一般化によって「誰もが社外で働くことを想定しなければならない」ような時代になってくると、この無駄さが一層際立つようになってきました。

- VPN装置のコスト:接続数が増えるほどコスト増

- 通信の低速化:遠回りしたり、安全に暗号化したりする分遅くなる

ということで、従来通りの考えではうまくいかないとなったのが社内プロキシによる保護の考え方でした。

クラウドプロキシというアイデア

こうした中で新しく登場したのが、zscalerが掲げる「クラウドプロキシ」というアイデアです。絵で言うと、

という感じになります。社内も社外も、同じようにzscalerを通るようにするわけです。おかげさまでずいぶん構成がスッキリしました。

zscalerのいい点はいくつかありますが、

VPNによる通信の低速化は「接続地からプライベートネットワークが遠い」ことにありました。日本のデータセンターに、出張先のアメリカからアクセスするような話なので、どうしても遅くなります。かといってアメリカにプライベートネットワークを作るのはコスト的に非現実的ですからやむを得ないところでした。

しかし、zscalerはグローバル企業として世界各地に接続の入り口を持っており、世界のどこからでも快適にプロキシ機能を利用できるのが強みの1つです。

もう1つ、従来構成の難点としては、「増強が柔軟にできず、コスト負担が重い」ことでした。接続数1000人の機器を入れた後、2000人まで増やそうとすると倍のコストをいきなり投資することになりますし、実際には1500人しか使わなかったとしてもお金は返ってきません。

一方で、zscalerの場合は利用者からみるとユーザ数での随時契約になるため、使った分だけの支払いで済むわけです。例えば、このコロナ禍で接続数を急増させたとしても、後で利用が減ったらその分利用料が減るわけで、納得感があります。

という2点が挙げられます。

特に、2点目の「接続数(スケール)の見通しを気にしなくてよい」というユーザ体験を指して、社名のzscaler(Zenith of Scalability:スケーラビリティの頂点)が取られているようです。

CLOUDFLARE:堅牢なコンテンツ配信

zscalerとやや似た考えを持っているのがCLOUDFLAREです。こちらは全世界でのコンテンツ配信をうまくやろうとするサービスを提供していて、一般にはCDN(Contents Delivery Network)事業者と呼ばれます。FastlyやAkamaiなんかがCDN事業者としての競合ですね。

サービスとシステムの展開

先ほどのzscalerの優位性のところで、「接続元を気にしなくてよい」というものがありました。

例としては「出張先のアメリカで~」というようなものでしたが、これは何も社員アクセスだけに限った話ではなく、サービスを提供するカスタマーアクセス全般にも言えることです。

ここで、ネットサービスを全世界に普及させようとするときを考えてみると、そのステップは大きくは2段階に分かれます。

- 誕生期:サービス開始国でシステムを作り、その国はもちろん、別の国からも一括にサービスアクセス受ける

- 展開期:国ごとにシステムを作り、各国でサービスアクセスを分散する

という具合です。

例えばAmazonは各国ごとに通販サイトを持っていますが、あれはAmazonクラスだからできることであって、通常は国境を越えて展開期への移行に苦労するのが常となっています。

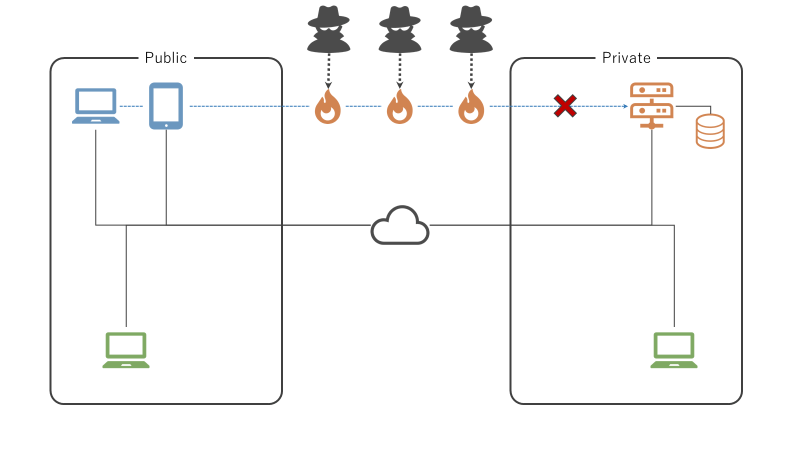

全世界展開と全世界防御の両立

じゃあ最初のシステムをひたすら増強すればいいじゃないとなるかというとそうもいかず、プロキシの時に困っていたような、「遠いところからは通信が遅い」みたいな話がどうしても出てくるので、結局はカスタマーが満足するシステム作りの観点で、分散を考えざるを得ないことになります。

しかし、全世界にシステムを作っていくのはなかなか大変なので、そうした「世界各地でサービス展開を助ける」事業者の力を借りることになり、そのうちのいつがCLOUDFLAREをはじめとしたCDN事業者ということになります。

そしてサービスの全世界展開と同時に出てくるのが、「全世界に展開した各システムで同様に防御策を講じること」です。

最近、この全世界的知名度を持つサービスの防御が特に難しくなってきており、その悩みの1つがDDoS攻撃にあります。

詳しい説明は割愛しますが、DDoS攻撃とは端的に「全世界的なF5アタック」にあたります。

境界型セキュリティを突破してシステムを分かりやすく破壊することは難しいかもしれませんが、大規模なF5アタックによってシステムを重く、それこそ利用不可能にしてしまえば、カスタマーからの不評を買うこと間違いなしで、十分な脅し文句になります。

実際に、2016年頃に登場した mirai の攻撃では、当時最大規模となる665GbpsでのDDoSを発生させたと言われており、「こんなもの食らったらひとたまりもない」として、改めてこの規模の攻撃への対策が必要になってきました。

サイバー攻撃とIoTとが結びついた攻撃として最初に注目されたのは、2016年後半に登場したマルウェア「Mirai」である。Miraiは、ボットネットを構築するマルウェアであり、ボット化の対象としてIoTデバイスを狙ったものだ。その威力は強大で、当時史上最大規模の665GbpsというDDoS攻撃を引き起こした。

IoTの発達がまねいた史上最悪のDDoS攻撃(ZDNet) より

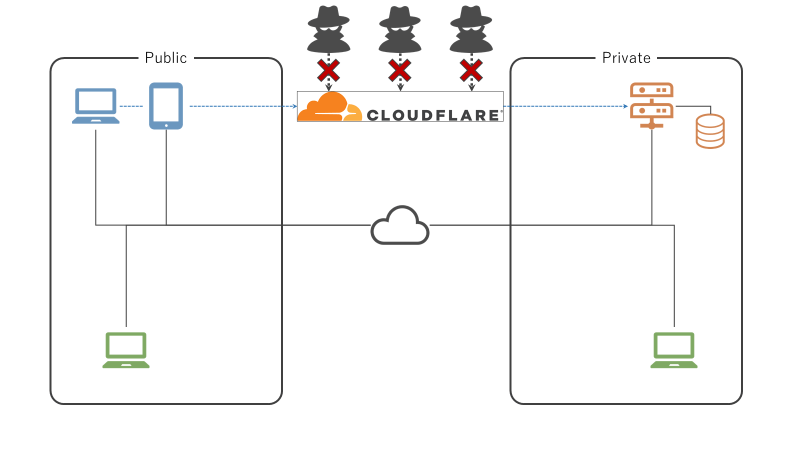

それに耐える専門事業者たち

そうした脅威を目の当たりにする中で、次はどういった動きになったかというと、そうした規模の攻撃に耐えられるサービスが価値を持つようになってきました。

もはや各ニュースにおける「過去最大」などはその日くらいしか価値を持ちませんが、

- Cloudflareが2Tbpsの過去最大級DDoS攻撃をブロック、GitLabはセキュリティパッチ適用を(TechCrunch)

- パケット/秒ベースで史上最大規模の DDoS 攻撃を Akamai が緩和(Akamai)

- Microsoft Azure、2.4Tbpsもの大規模DDoS攻撃をさばき切る(PC Watch)

というように、各社「耐えられる」ことをアピールするようになり、CLOUDFLAREはそんな耐える事業者の中でもトップクラスの実力を持つ会社となっています。

というわけで、セキュリティ的な位置づけを図にするとこういう感じになります。

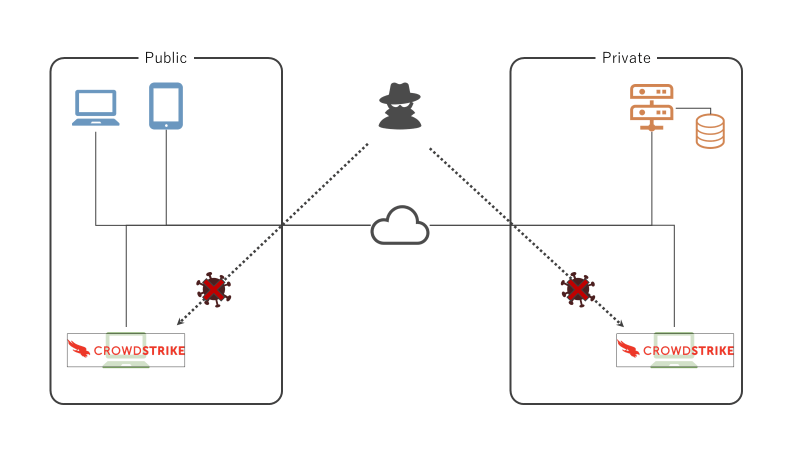

CROWDSTRIKE:次世代ウイルス対策

続いてはCROWDSTRIKEです。こちらは次世代ウイルス対策ともいうべき会社です。

こちらの競合はCybereasonであったり、VMware傘下のCarbonblackなどがあります。製品としてはEDRというカテゴリで語られたりもしますね。

従来型ウイルス対策

次世代というからには従来型があるわけですが、従来型ウイルス対策の基本的な考えは、「悪い奴を発見する」ことにありました。

トレンドマイクロやシマンテックなど、よくある従来型のウイルス対策ソフトは日夜発見される新たなウイルスの情報をもとに、「悪い奴」の特徴を示すパターンファイルを配布することで、「悪い奴を発見する」ことに力を注いできています。

このときの「悪い奴」というのは要するに「PCなどの動作に悪影響を及ぼすもの」であり、もっぱら破壊活動の防止に力点が置かれていました。

最近のウイルス界隈

それに対し、最近のウイルス界隈(便宜上、ここではマルウェアなども含めて一律にウイルスと言っておきます)では、「あるタイミングまでは何もしない」ようなものが増えてきます。

最近流行りのランサムウェアなどはその典型で、いつの間にかプライベートネットワークに入り込み、じっと潜伏しながら重要なデータの所在を探し、ある日突然全データを暗号化して人質に取ってしまうような動きをします。

これに対し、従来型ウイルス対策の考えでは「悪い奴が入り込んだら、すぐに悪いことをするので分かる」という発想がいくらかあったので、対応しきれない場合がありました。

そもそもの考えとして、境界型セキュリティで十分に守られている前提に立っていたので、「もうすでに悪い奴がいるかもしれない」とは思いづらかったわけですね。とはいえ、リモートワークの浸透もあり、十分に守られていること自体が信じられないゼロトラストの考えになると、社外はもちろん社内においても、「すでに仕込まれているかもしれない」と思って対策する必要が出てくるわけです。

次世代型ウイルス対策

そこで登場したのがCROWDSTRIKEをはじめとする次世代型ウイルス対策で、こちらは「過去どうだったかは知らないが、怪しい動きをしているやつを発見する」ような発想になっています。

従来型のパターンファイル型では、原理的に「知らない奴は検知できない」ことになりますので、そういった意味でも「悪い奴とは聞いていないが、怪しい動きをしている」考えを持つのは、警察で言うところの指名手配か職務質問かみたいな違いがありますね。

また、そのようにして検知した「怪しい奴」の情報はクラウドを介して他のCROWDSTRIKEと共有されるようになっており、こうした「各所での目撃情報で犯罪を防ぐ」ような考えから、CROWD(群衆)でSTRIKE(攻撃する)という社名がつけられたと言われています。

というわけで、CROWDSTRIKEがターゲットにしている領域はここです。

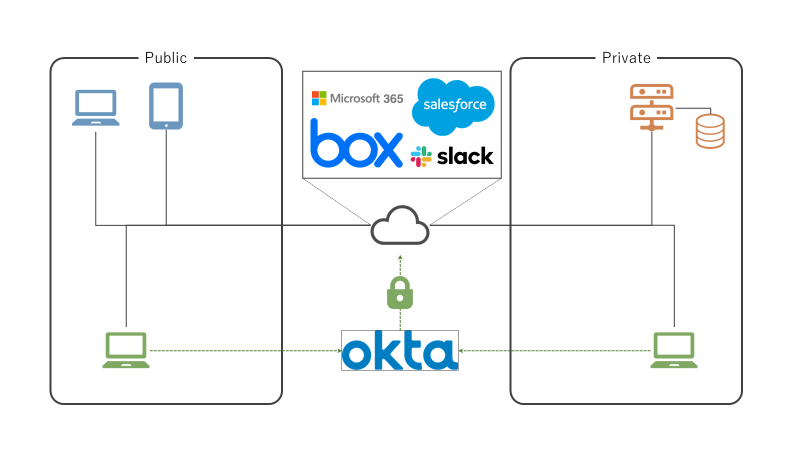

OKTA:次世代ID基盤

続いてはOKTAです。こちらは次世代ID基盤と呼ばれたりします。

SaaS利用の拡大とID管理負荷の増大

昨今、セキュリティ界隈と並んで注目を集めているのはやはりSaaS界隈でしょう。

zscalerなどもSaaSの一種ですが、MicrosoftのM365であったり、Slackのチャットであったり、「ログインして使う」タイプの便利なSaaSは日に日に増えていっています。一昔前までは、「インターネットにつないで社外のシステムと情報をやり取りするなんて危険だ」という思想がありましたが、今やそうしたSaaSを利用しない/できないような会社は時代遅れとなり、どんどん競争力を失っていくような状況になってきました。

するとどうなっていくかというと、会社ごとに様々なSaaSを利用し始め、そのサービスごとに固有のIDをもってログインするようになります。

しかし、SaaSサービスの弱点としては従来のプライベートネットワーク内のシステムとは違って「ログインされてしまうと、パブリックネットワークからなんでもできる」という点にあり、そうしたID情報の管理が一層重要になってしまいました。

ID管理サービス、IDaaSの登場

そうした状況の中で登場したのがID管理のSaaS、IDaaSでした。

代表的な事業者としてはこのOKTAの他、Oneloginがありますし、MicrosoftのM365サービスに含まれているAzureADなどもIDaaSにあたります。

こうしたIDaaSの特徴は、IDaaS上のユーザアカウントを、各社SaaSサービスのユーザに読み替えて接続することにあります。

従って、ID管理という点ではOKTAなりのIDaaS上に集約されるので、利用するSaaSの数に比例して増えていたID管理の問題が解消、少なくとも緩和されることになります。

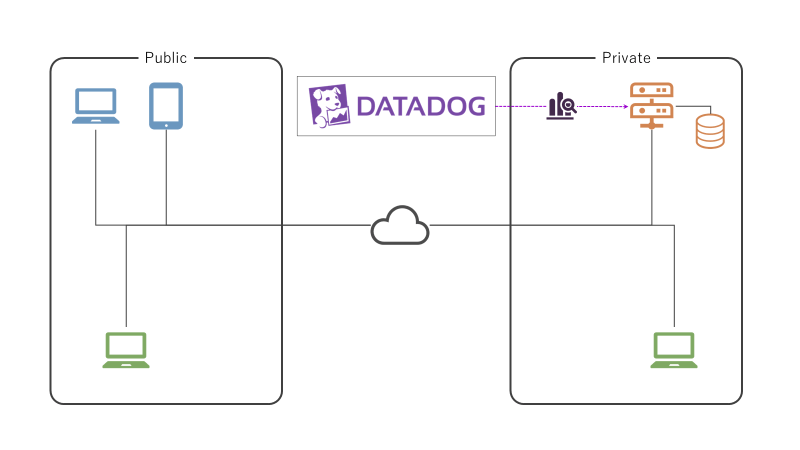

DATADOG:次世代システム監視

あともう一息ですね。続いてのDATADOGは次世代システム監視と呼ばれるカテゴリです。競合はNewRelicあたりです。

ちなみに今回紹介する中ではこのDATADOGがセキュリティとかゼロトラストという意味では一番強引な絡め方です。(一般論としては同列に扱わないほうが無難です)

システムの分散と監視の集約

CLOUDFLAREの話の中で、サービスの成長に伴ってどうしてもシステムを分散させざるを得ないという話をしました。

そうした全世界的なシステムの分散を支えているのが、いわゆるクラウド基盤であるAWS(Amazon)やAzure(Microsoft)、GCP(Google)です。

こうしたクラウド基盤の特徴は、全世界に基盤を展開しているため、世界の様々なエリアへシステム進出を果たせるほか、サービスの需要に応じて柔軟にサーバ台数を増減できるスケーラビリティに優れたところがあります。このあたりはCLOUDFLAREだったりzscalerと似ていますね。

そうしたシステムの分散や拡大/縮小をするときに問題になってくるのが、システムをいかにして監視するかという話です。これまた従来型のシステム監視はどうだったかというと、「サーバは起動しているのが普通」という思想に基づくため、負荷対策で一時的に増えたサーバが再び減るとき、「いたはずのサーバがいない!障害だ!」とも取れる考えを持っていました。

DATADOGをはじめとする次世代システム監視サービスでは、そうした前提を考え直し、「サーバが生まれたり消えたりする中で、どうやって監視するのがよいか」ということから生まれてきたサービスです。

今を把握する重要性

この点がややセキュリティ的ですが、そうしたシステム監視において「今」を把握することがセキュリティ的にも重要になります。

システムが世界中に分散しているとどうしてもその全容が掴みづらくなりますが、こうした新しい考えを持つシステム監視サービスを利用することで、システムの今を把握するまでの時間を短くすることができます。

CLOUDFLAREが警戒していたようなシステム全体への攻撃はもちろん、CROWDSTRIKEが防ぎたい局所的な活動なども、こうした監視の中で迅速に検知できるようになるとすれば、セキュリティ的にも大いに価値があります。

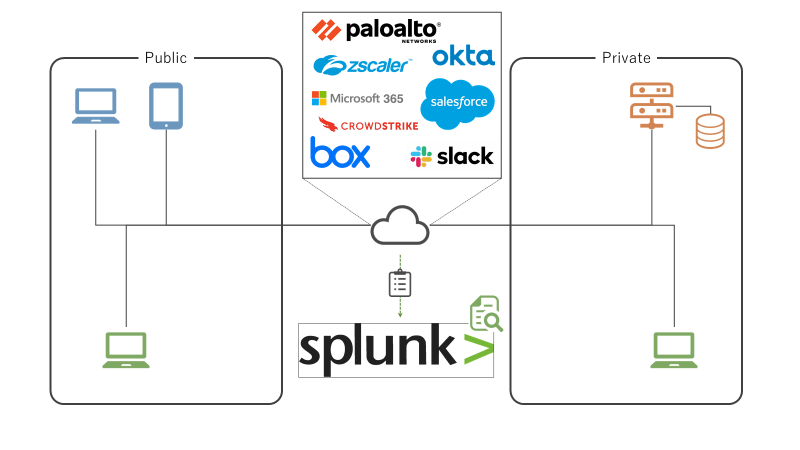

splunk:ログ分析基盤

最後はsplunkです。こちらはセキュリティ観点であればログ分析基盤と捉えるとよいでしょう。元々このsplunkはビッグデータが流行ったタイミングで、その分析なんかにも名前が挙がっていましたが、最近はセキュリティ界隈のほうが名前を聞きやすい気がします。

(代わってデータ分析で名前を聞くようになったのがSnowflake, $SNOW あたりです)

予兆分析と被害把握

ここまで、あの手この手でセキュリティ的な被害を抑えるためのビジネスを見てきました。

各サービスではシステムの動きを常にモニタリングしており、その副産物として大量のログが発生します。

各サービスごとでは意味不明なログであったとしても、複数箇所のログ、そして同一ユーザのログを繋ぎ合わせれば、一連の不審な動きが新たに発見できる可能性もあります。

splunkはそうした横断的なログをソースとした分析に力を発揮することができ、それは被害を未然に防ぐ予兆分析の形であったり、万が一被害が出てしまった場合の被害把握にも用いることができます。

まとめ

今回は、米国セキュリティ銘柄として名前が上がりやすい7社のビジネスをやや強引に読み解いてみました。

ガートナーのMagic Quadrantなんかを見ていると、ゼロトラストの分野で圧倒的な強者がいるのかと思うこともありますが、実際には「セキュリティを高める」という言葉の先には無数のアプローチがあり、それらは競合するというよりも互いに高め合うことが多いものです。

実際に、

- ゼットスケーラーとクラウドストライク、ゼロトラストセキュリティをデバイスからビジネスアプリケーションへ拡大(ZDNet)

- CrowdStrike、ゼロトラストをエンドポイントデバイスに拡大し、 組織の全体的なサイバーセキュリティ戦略を実現(CROWDSTRIKE)

など、セキュリティ界隈では直接の競合は除き、周辺分野との提携が進んでおり、こうした多種多様なセキュリティソリューションをいかに使い分けていくか、活用していくかがこれからのセキュリティ対策におけるポイントになっていくと思われます。